LISTAS DE CONTROL DE ACCESO DINÁMICAS, REFLEXIVAS Y TEMPORALES

El router FIREWALL será el encargado de denegar o permitir el tráfico basándose en las ACL´s configuradas por el administrador de la red.

Para la configuración de los PC's Quemu guest es necesario loguearse como super usuario con el comando su y pasword root.

Luego configure la dirección IP, mascara de subred y la puerta de enlace con los siguientes comandos.

Verifique la configuración con el comando

ifconfig eth0.

Antes de empezar verifique que hay ping hacia cualquier destino desde cualquier origen.

Utilice RIP versión 2 como protocolo de enrutamiento.

1) ACL´s Dinámicas.

La empresa JVC desea permitir trafico al HOST desde internet solo para los equipos que se logueen con username y password creados en una base de datos local en el FIREWALL.

Los equipos que se logueen correctamente abrirán una ranura temporal en el FIREWALL por 1 minuto.

Para esto se configurará una ACL dinámica pero antes se configuraran los usuarios con sus passwords.

FIREWALL(config)#username joc password 0 cisco

Crea cuenta de usuario joc con password cisco

FIREWALL(config)#username joc autocommand access-enable host

Aplica el comando access-enable que habilita la sentencia dinámica dentro de la lista de acceso. La palabra host activa la sentencia dinámica solo para el socket (IP:PUERTO) de origen que activa el comando.

FIREWALL(config)#username ADMON password 0 12345

Crea cuenta de usuario ADMON con password 12345

FIREWALL(config)#ip access-list extended TRAF-ENT

Crea una lista de acceso IP nombrada extendida llamada TRAF-ENT.

FIREWALL(config-ext-nacl)#permit tcp any host 192.168.2.1 eq telnet log-input

Permite telnet desde cualquier IP al FIREWALL con IP 192.168.2.1

FIREWALL(config-ext-nacl)#permit udp host 192.168.2.2 eq 520 host 224.0.0.9 eq 520

Permite los paquetes RIP desde el router ISP hasta el router FIREWALL

FIREWALL(config-ext-nacl)#dynamic ACCESO-HOST timeout 1 permit icmp any host 192.168.1.10 log-input

sentencia dinámica Permite conexión icmp con el servidor HOST desde cualquier dirección. La sentencia se activa por 1 minuto.

FIREWALL(config)#interface serial 1/0

FIREWALL(config-if)#ip access-group TRAF-ENT in

Aplica la lista de acceso al tráfico entrante por la interfaz serial 1/0

FIREWALL(config)#line vty 0 4

FIREWALL(config)#login local

FIREWALL(config)#

Configura la línea virtual para que cuando se haga telnet al router FIREWALL, este solicite el username y password basándose en las cuentas de usuario configuradas localmente.

Para verificar funcionalidad luego de configurada la ACL haga ping a la dirección 192.168.1.100

hay ping? _______________________

Porque? _________________________________________________

Haga telnet al FIREWALL en la ip 192.168.2.1 y logueese con el usuario joc.

Haga ping a la dirección 192.168.1.10

Hay ping? _______________________

Porque? ___________________________________________________

Ahora Haga ping sostenido a la dirección 192.168.1.10 y analice el comportamiento del ping por más de 1 minutos.

Luego de 1 minutos:

Hay ping? _______________________

Porque? ___________________________________________________

2) ACL´s reflexivas.

La empresa JVC desea permitir tráfico fuera de la red solo cuando el tráfico es generado dentro de la red. Para esto se creara una ACL reflexiva que permita solo ping cuando el ping es generado por el HOST, pero si es generado por el router ISP debe bloquearse.

FIREWALL(config)#ip access-list extended TRAF-SALIDA

Crea una ACL nombrada, cuyo nombre es TRAF-SALIDA

FIREWALL(config-ext-nacl)# permit icmp any any reflect ICMPTRAF

Permite icmp desde cualquier IP a cualquier IP y crea una base de datos llamada ICMPTRAF con información de todo el tráfico saliente

FIREWALL(config)#ip access-list extended TRAF-ENT

Crea una ACL nombrada, cuyo nombre es TRAF- ENT

FIREWALL(config-ext-nacl)#evaluate ICMPTRAF

Evalúa el tráfico generado desde dentro de la red para verificar si el tráfico entrante es respuesta a tráfico saliente.

FIREWALL(config)#interface serial 1/0

FIREWALL(config-if)#ip access-group TRAF-ENT in

Aplica la lista de acceso TRAF-ENT al tráfico entrante por la interfaz serial 1/0

FIREWALL(config-if)#ip access-group TRAF-SALIDA out

Aplica la lista de acceso TRAF-SALIDA al tráfico saliente por la interfaz serial 1/0

Para verificar funcionalidad luego de configurada la ACL haga ping desde el HOST a la dirección 200.200.200.200

Hay ping? _______________________

Porque? _______________________________________________

Luego haga ping desde el router ISP al HOST 192.168.1.10.

Hay ping? _______________________

Porque? _______________________________________________

3) ACL´s basadas en tiempo.

La empresa JVC desea permitir acceso al HOST desde fuera de la red solo al dispositivo 200.200.200.200 durante 2 minutos los viernes de 8:30 a 8:32. Para esto se creara una ACL basada en tiempo.

FIREWALL(config)#time-range PERMISO-NOCHE

FIREWALL(config-time-range)#periodic friday 20:30 a 20:32

Crea un rango de tiempo llamado PERMISO-NOCHE el cual va del viernes a las 20:30 hasta el viernes 20:32.

FIREWALL(config)#ip access-list extended TRAF-ENT

FIREWALL(config-ext-nacl)#permit ip host 200.200.200.200 host 192.168.1.10 time-range PERMISO-NOCHE

Permite ip desde 200.200.200.200 a 192.168.2.1 durante el rango de tiempo PERMISO-NOCHE

FIREWALL(config)#interface serial 1/0

FIREWALL(config-if)#ip access-group TRAF-ENT in

Aplica la lista de acceso al tráfico entrante por la interfaz serial 1/1

Para verificar funcionalidad luego de configurada la ACL haga ping sostenido desde el equipo con IP 200.200.200.200 a la dirección del HOST en horario fuera de PERMISO-NOCHE

Hay ping? _______________________

Porque? ___________________________________________

Luego de un tiempo:

Hay ping? _______________________

Porque? ___________________________________________

En la pestaña seguridad están las siguientes opciones:

En la pestaña seguridad están las siguientes opciones:

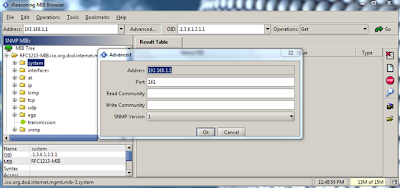

Despliegue los diferentes arboles de objetos y obtenga información de los dispositivos en la red.

Despliegue los diferentes arboles de objetos y obtenga información de los dispositivos en la red.

1. Realice el montaje físico propuesto en la grafica y realice la configuración de los dispositivos físicos y virtuales.

1. Realice el montaje físico propuesto en la grafica y realice la configuración de los dispositivos físicos y virtuales. La red de datos empresarial mostrada en la figura conecta dos sucursales. Una de estas en Barbosa (Santander) Conectada a la intranet por medio del router R1 y la otra en Bogotá la cual se conecta a la intranet por medio del router R2.

La red de datos empresarial mostrada en la figura conecta dos sucursales. Una de estas en Barbosa (Santander) Conectada a la intranet por medio del router R1 y la otra en Bogotá la cual se conecta a la intranet por medio del router R2.